Zadowolony

Wirtualna sieć LAN jest logiczną, niezależną strukturą znajdującą się w tej samej sieci fizycznej. Użytkownicy mogą mieć wiele sieci VLAN na tym samym routerze lub przełączniku. Każda z tych sieci agreguje zespoły danego segmentu, co ma wyraźne zalety, jeśli chodzi o zarządzanie i bezpieczeństwo.

Rozwój projektowania sieci wirtualnych

Organizacje, które muszą zaktualizować swoją starszą sieć, mogą wdrożyć architekturę WLAN zarządzaną przez lokalne kontrolery lub architekturę z kontrolerami hostowanymi w chmurze. Obie oferują znaczące korzyści. Określenie, które wdrożenie będzie najlepsze, zależy od kilku czynników, w tym struktury firmy, aktualnego projektu sieci i wymagań.

Kiedy sieci WLAN w przedsiębiorstwach były pierwotnie wdrażane, każdy punkt dostępu był konfigurowany i zarządzany niezależnie od innych w tej samej sieci. Wówczas nie stanowiło to problemu, ponieważ większość firm definiowała specjalne strefy dla punktów dostępowych sieci bezprzewodowej. Zazwyczaj były to sale konferencyjne, hole i tereny zewnętrzne - wszelkie miejsca z wieloma użytkownikami i wieloma portami przewodowymi.

Wraz z rosnącym zapotrzebowaniem na Wi-Fi w przedsiębiorstwach, rosła również infrastruktura, konieczny dla jego zaopatrzenie. Administratorzy sieci musieli zarządzać setkami, jeśli nie tysiącami punktów dostępu. Problemy techniczne, takie jak zakłócenia współkanałowe, regulacja mocy i roaming klientów, sprawiły, że wiele sieci stało się niestabilnych i nieprzewidywalnych.

Potrzebna była sieć VLAN, w której dostawcy hostowali kontrolery, aby wymusić zwrot danych. Stały się one pojedynczym punktem zapalnym dla konfiguracji punktów dostępu, komunikacji i egzekwowania polityki. Punkty dostępowe straciły swoją tożsamość, a kontroler stał się "mózgiem" dla całej sieci WLAN.

Typy konfiguracji

Można wyróżnić sześć typów sieci VLAN. Jednak większość użytkowników korzysta tylko z trzech: poziomu portu, MAC i aplikacji. Port, a raczej jego przełącznik w menu konfiguracyjnym routera, to Najczęstsze.

Każdy port jest przypisany do sieci VLAN, a użytkownicy podłączeni do tego portu widzą się wewnętrznie. Sąsiednie sieci VLAN są dla nich nieosiągalne. Jedyną wadą modelu jest to, że nie uwzględnia on dynamiki przy lokalizacji użytkowników i jeśli zmienią oni fizyczną lokalizację, program VLAN musi być ponownie skonfigurowany.

MAC zamiast przydziału na poziomie portu jest na poziomie MAC urządzenia. Zaletą jest to, że zapewnia mobilność bez konieczności wprowadzania zmian w konfiguracji przełącznika lub routera. Problem wydaje się zrozumiały, ale dodanie wszystkich użytkowników może być żmudne.

Aplikacje - programy VLAN, gdzie sieci są przydzielane w zależności od używanego oprogramowania, wykorzystując kilka czynników, takich jak czas, adres MAC lub podsieć, aby rozróżnić SSH, FTP, Sambę lub SMTP.

Architektura sieci LAN

Bezprzewodowe sieci LAN zarządzane przez chmurę zależą od jakości internetu i mogą zawieść, jeśli połączenie jest zawodne. Kontroler chmury często wykonuje inne usługi bezprzewodowe, takie jak przygotowanie protokołu dynamicznej konfiguracji hosta i uwierzytelnianie.

Wykorzystanie sieci LAN pomiędzy maszynami wirtualnymi tworzy dodatkowe obciążenie dla pasma internetowego. Dlatego jeśli połączenie jest mocno eksploatowane, zawodne lub cierpi na problemy z opóźnieniami, najlepiej zastosować podejście lokalne, które kontroluje te funkcje.

W większości sytuacji kontrolery oferują znacznie większą elastyczność, jeśli chodzi o rzeczywiste projektowanie i wdrażanie sieci WLAN. Obejmuje to ulepszoną obsługę starszych urządzeń i aplikacji Wi-Fi oraz bardziej szczegółową kontrolę nad niektórymi ustawieniami sieci VLAN. W przypadku przedsiębiorstw korzystających z tysięcy punktów dostępowych, wiele lokalnych kontrolerów może współpracować, aby zapewnić niezawodny dostęp do sieci i awaryjne przełączanie klientów.

Płaska struktura

Projekt sieci LAN przełączanej przez maszyny wirtualne w warstwie 2 przypomina sieć płaską. Każde urządzenie w sieci może zobaczyć każdą transmisję pakietów broadcastowych, nawet jeśli nie musi odbierać danych. Routery pozwalają na takie rozgłaszanie w obrębie sieci źródłowej tylko wtedy, gdy przełącza się ona do przodu w każdym przęśle lub segmencie. Nazywa się to siecią płaską nie ze względu na jej budowę, ale dlatego, że ma jedną domenę rozgłoszeniową. Taka dystrybucja przez hosta jest kierowana do wszystkich portów na przełącznikach, pozostawiając ten odebrany jako pierwszy.

Zatem, największy Zaletą przełączanej sieci warstwowej jest to, że ustanawia ona oddzielny segment lub przedział domeny konfliktu dla każdego konkretnego urządzenia podłączonego do przełącznika. Rezultatem może być być montowany większe sieci i nie ma potrzeby instalowania długich sieci Ethernet.

Bezpieczeństwo może być problemem w typowym firewallu dial-up, ponieważ urządzenia będą widoczne dla wszystkich kont. Kolejną wadą jest brak możliwości zatrzymania emisji i reakcji użytkowników na nią. Niestety, wybór zabezpieczeń jest ograniczony, jeśli chodzi o lokalizację haseł na różnych serwerach i innych urządzeniach.

Asymetryczna sieć VLAN

Asymetryczne sieci VLAN Sieci VLAN pozwalają na segmentację sieci, bezpiecznie i efektywnie dzieląc ruch między nimi, jednocześnie zmniejszając rozmiar domen rozgłoszeniowych, a tym samym ruch w sieci. Zazwyczaj wykorzystanie sieci VLAN koncentruje się na dużych sieciach z zarządzanymi przełącznikami, które są potężnymi i drogimi projektami.

Takie projekty mogą być użyteczny w małych i średnich środowiskach sieciowych. Ze względów bezpieczeństwa ważne jest, aby podzielić sieć na dwie całkowicie niezależne sieci, które mogą obsługiwać dostęp do wspólnych zasobów. Powszechnym rozwiązaniem jest zastosowanie przełącznika z kontrolą dostępu pomiędzy sieciami VLAN. Bardziej merytoryczne rozważania można poświęcić zastosowaniu serii D-Link Smart. Te inteligentne przełączniki są zarządzane przez interfejs internetowy i mają niższą cenę.

W szczególności można wykorzystać funkcjonalność asymetrycznej sieci VLAN w przełączniku D-Link DGS-1210-24. Dzięki temu sieć zostanie podzielona na niezależne sieci VLAN, ale jednocześnie zachowane zostanie wspólne łącze, do którego będą miały dostęp maszyny z pozostałych sieci VLAN.

W tym przypadku komputery przypisane do sieci VLAN będą niewidoczne, ale wszystkie będą miały dostęp do Internetu lub zasobów znajdujących się na wspólnych portach. Oczywiście w tym przypadku wszystkie komputery będą znajdowały się w tej samej podsieci IP. Możliwe jest rozszerzenie tej procedury na korporacyjną sieć Wi-Fi, na przykład w celu utworzenia sieci dla gości, która ma dostęp do Internetu.

Realizacja: opis ogólny

VLAN jest podziałem w warstwie łącza danych stosu protokołów. Może być tworzony dla sieci lokalnych (LAN), które wykorzystują technologię węzłów. Dzięki przypisaniu grup użytkowników, ulepszone zarządzanie siecią i bezpieczeństwo. Można również przypisać interfejsy z tego samego systemu do różnych sieci VLAN.

Zaleca się podzielenie sieci lokalnej na sieci VLAN, jeżeli:

- Wdrożenie tworzenia sieci VLAN poprzez logiczny podział na grupy robocze, na przykład gdy wszystkie hosty na piętrze budynku są połączone przez sieć LAN do węzłów.

- Przypisanie różnych polityk bezpieczeństwa dla grup roboczych, takich jak finanse i IT. Jeśli oba działy korzystają z tej samej linii, można utworzyć osobną sieć VLAN dla każdego działu. Następnie należy przypisać odpowiednią politykę bezpieczeństwa do każdego.

- Podzielenie grup roboczych na łatwe do zarządzania domeny.

Zastosowanie sieci VLAN zmniejsza rozmiar domen emisyjnych i zwiększa wydajność sieci.

Zasady dotyczące dopuszczalnych nazw

VLANy wykazać zalety stosowania nazw wspólnych lub własnych. Poprzednie wersje sieci VLAN były identyfikowane poprzez fizyczny punkt połączenia (PPA), który wymagał kombinacji nazwy i identyfikatora sprzętu łącza danych podczas tworzenia sieci VLAN przez Internet.

W przypadku bardziej nowoczesnych urządzeń, takich jak Oracle Solaris 11, można wybrać bardziej znaczącą nazwę do identyfikacji. Nazwa musi być zgodna z porządkiem nazewnictwa łącza danych podanym w zasady dozwolone nazwy w Oracle Solaris 11 Network, np. nazwa sales0 lub nazwa marketing1.

Nazwy działają w połączeniu z VLAN ID. W sieci LAN są one definiowane przez identyfikator, zwany również tagiem VLAN, który jest ustawiany podczas konfiguracji. Aby obsługiwać sieci VLAN w przełącznikach, należy przypisać identyfikator dla każdego Port, który pokrywa się z interfejsem.

Topologia sieci LAN

Technologia LAN oparta na węzłach umożliwia organizowanie systemów sieci lokalnych w sieci VLAN. Aby móc ją udostępnić, użytkownik musi posiadać węzły zgodne z technologią VLAN. Możesz skonfigurować wszystkie porty w węźle dla jednej lub więcej sieci VLAN, w zależności od ich konfiguracji. Każdy producent przełączników stosuje inną procedurę konfiguracji portów.

Na przykład, jeśli sieć ma adres podsieci 192.168.84.0, to VLAN może zostać podzielony na trzy VLANy, które będą odpowiadały trzem grupom roboczym:

- Acctg0 z VLAN ID 789: Grupa kont. Posiada hosty D i E.

- Humres0 z VLAN ID 456: Frame Group. Ma gospodarzy B i F.

- Infotech0 z VLAN ID 123: Grupa komputerowa. Posiada hosty A i C.

Możesz skonfigurować wiele sieci VLAN na jednym dysku sieciowym, takim jak przełącznik, łącząc sieci VLAN i Oracle Solaris Zones z trzema fizycznymi kartami sieciowymi net0, net1 i net2.

Bez sieci VLAN trzeba by było konfigurować różne systemy do wykonywania określonych funkcji i podłączać je do oddzielnych sieci. Dzięki sieciom VLAN i strefom można połączyć osiem systemów i skonfigurować je jako strefy w jednym.

Zagrożenia bezpieczeństwa VoIP

Przechowywanie danych i ruchu VoIP w oddzielnych sieciach VLAN jest zdecydowanie dobrą praktyką bezpieczeństwa, ale czasami łatwiej powiedzieć niż zrobić. Jeśli oddzielenie VoIP od ruchu danych na pojedynczej stacji roboczej wymaga dodatkowej karty sieciowej i portu przełącznika, wdrożenie tego pomysłu w środowisku biznesowym byłoby trudne.

Niektóre telefony IP mają programowalne podstawowe i dodatkowe porty Ethernet do telefonu i komputera stacjonarnego, czyli kabel przeznaczony do komputerów PC.

Przełącznik obsługujący ten model musi mieć możliwość obsługi sieci VLAN. Aby uzyskać dostęp do unified communications lub umożliwić serwerom biurkowym komunikację w sieci telefonicznej, należy wykonać routing między sieciami VLAN komputery lub serwery komunikują się z siecią telefoniczną, routing musi być wykonany pomiędzy VLAN-ami i wymagany jest firewall.

Jeśli któregoś z powyższych elementów brakuje w Twojej sieci, nie masz powodu, aby używać telefonów IP. Bez dodatkowej karty sieciowej i portu przełącznika nie ma sensu nawet próbować ich wdrażać.

Umieszczenie danych na VLAN-1, a głosu na VLAN-2, jako podstawowy przykład, poprawi ogólną wydajność sieci, ponieważ izoluje ruch rozgłoszeniowy po stronie danych do VLAN i to samo dla głosu. Tak więc, aby uzyskać bezpieczne i opłacalne rozwiązanie VoIP, potrzebne będą następujące podstawowe elementy:

- firewall;

- router;

- przełączniki zarządzane.

Korzyści z integracji

Po zintegrowaniu systemu operacyjnego z siecią LAN, zwirtualizowany system operacyjny może być używany tak, jakby był fizyczną maszyną zintegrowaną z siecią. Dzięki temu uzyskasz korzyści operacyjne:

- W przypadku braków sprzętowych, można użyć maszyny wirtualnej jako serwera i skonfigurować typ, jak serwer DNS, serwer WWW, serwer NFS, serwer pocztowy, serwer SSH i serwer VPN.

- Użytkownik będzie mógł zasymulować małą sieć lokalną za pomocą kilku poleceń, aby wykonać wszelkiego rodzaju testy.

- Informacje mogą być łatwo wymieniane między zwirtualizowanym systemem operacyjnym a system operacyjny Host, bez konieczności posiadania folderu współdzielonego oferowanego przez Virtualbox.

- Możesz użyć maszyny wirtualnej do utworzenia tunelu SSH i w ten sposób zaszyfrować cały ruch generowany przez komputer.

Włączenie sieci VLAN do sieci lokalnej jest niezwykle proste. Przed utworzeniem sieci VLAN należy zainstalować system operacyjny na maszynie wirtualnej Virtualbox, może to być dowolny znany OS. Dobrą praktyką podczas pracy z maszynami wirtualnymi Xubuntu 12 jest.10.

Sekwencja integracji:

- Wybierz Xubuntu 12.10 opcji i kliknąć na ikonę konfiguracji.

- Po wejściu do skrzynki, wybierz opcję sieć.

- Po ich wybraniu należy upewnić się, że włączona jest opcja włączenia karty sieciowej.

- Zmień parametr w adapterze NAT na bridge.

- Przed podłączeniem maszyny wirtualnej do sieci lokalnej należy ustalić nazwę.

- W polu Name proponowane są opcje wlan0 i eth0. Jeśli połączenie odbywa się przez Wi-Fi, wybierz opcję wlan0 i kliknij, aby zastosować zmiany.

- W przypadku połączenia kablowego z zewnątrz, należy wybrać eth0 i zaakceptować zmiany.

Po wykonaniu powyższych czynności następuje integracja maszyny wirtualnej z siecią lokalną.

Aby upewnić się, że maszyna wirtualna działa, otwórz terminal i wpisz: sudo apt-get to establish nmap, aby zainstalować pakiet nmap.

Następnie sprawdź IP, które posiada system poprzez terminal i polecenie Ifconfig.

Podczas wykonywania tej czynności użytkownik musi upewnić się, że maszyna wirtualna jest włączona do sieci lokalnej, ponieważ Virtualbox domyślnie ustawia IP typu 10.0.2.x/24.

Następnie przetestuj sprzęt w maszynie wirtualnej. Aby to zrobić, otwórz terminal i użyj nmap: sudo nmap 192.1xx.1.1/24.

W tym przypadku polecenie może się różnić w zależności od maski podsieci. Po wpisaniu nmap, wpisz port wejściowy routera (192.1x.1.1) plus jeden i na końcu umieścić maskę podsieci w postaci kanonicznej. Jeśli chodzi o bezpieczeństwo, to czy pamiętać, że urządzenia należące do danej sieci VLAN nie mają dostępu do elementów znajdujących się w innych sieciach i odwrotnie.

Z tego, co zostało powiedziane wcześniej, można wyciągnąć prosty wniosek, dlaczego tworzy się sieci VLAN: zarządzanie staje się znacznie łatwiejsze, ponieważ urządzenia są podzielone na klasy, nawet jeśli należą do tej samej sieci. Sieci VLAN mogą klasyfikować wiele domen rozgłoszeniowych według liczby logicznych podsieci i zapewnić grupowanie stacji końcowych, które są fizycznie rozproszone w sieci.

Dlaczego stolec jest biały: przyczyny, możliwe choroby, diagnoza, leczenie

Dlaczego stolec jest biały: przyczyny, możliwe choroby, diagnoza, leczenie Dlaczego majonez jest ciekły: przyczyny i jak naprawić sos

Dlaczego majonez jest ciekły: przyczyny i jak naprawić sos Co to jest zapalenie krtani i jak się je leczy? Objawy i leczenie zapalenia krtani w domu

Co to jest zapalenie krtani i jak się je leczy? Objawy i leczenie zapalenia krtani w domu Co to jest fidonet?? Międzynarodowa amatorska, niekomercyjna, sieć komputerowa fidonet

Co to jest fidonet?? Międzynarodowa amatorska, niekomercyjna, sieć komputerowa fidonet Mścicielska sprawiedliwość jest jednym z niewłaściwych sposobów rozwiązywania problemów. Powiemy ci dlaczego

Mścicielska sprawiedliwość jest jednym z niewłaściwych sposobów rozwiązywania problemów. Powiemy ci dlaczego Dlaczego tymianek jest przydatny: użyteczne właściwości i przeciwwskazania, przepisy na wykorzystanie

Dlaczego tymianek jest przydatny: użyteczne właściwości i przeciwwskazania, przepisy na wykorzystanie Inwentaryzacja: co to jest, specyfika przeprowadzania inwentaryzacji, niezbędne formularze i zaświadczenia

Inwentaryzacja: co to jest, specyfika przeprowadzania inwentaryzacji, niezbędne formularze i zaświadczenia Odchudzanie ciała: czym jest, dlaczego jest potrzebne, co jest w nim wyjątkowego i co znajduje się w menu na tydzień

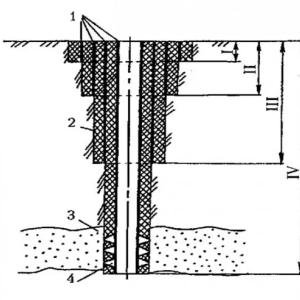

Odchudzanie ciała: czym jest, dlaczego jest potrzebne, co jest w nim wyjątkowego i co znajduje się w menu na tydzień Kolumna studni operacyjnej - dlaczego jest nam potrzebna??

Kolumna studni operacyjnej - dlaczego jest nam potrzebna??